modifié Minecraft a un moment de sécurité, pour correspondre à ce que nous avons vu dans les référentiels Python et JavaScript au cours des derniers mois. Il semble que les choses aient commencé lorsqu’une poignée de comptes de brûleurs ont téléchargé des mods malveillants sur Curseforge et Bukkit. Ces mods semblaient suffisamment intéressants pour qu’un développeur de Luna Pixel Studios (LPS) en ait téléchargé un pour le tester. Après que le test n’ait pas fonctionné, il a supprimé le mod, mais le code malveillant s’était déjà exécuté.

Là où cela devient moche, c’est dans la quantité de dommages causés par une infection. Le virus, désormais nommé fractureur, s’installe dans tous les autres Minecraft-connexe .jar sur le système compromis. Il récupère également les informations d’identification, les cookies, les adresses de crypto-monnaie et le contenu du presse-papiers. Une fois que ces informations ont été exfiltrées du développeur LPS, l’attaquant semble avoir pris des mesures manuelles, en utilisant les autorisations volées pour télécharger des fichiers de mod infectés de la même manière, puis en les marquant comme archivés. Cela a réussi à masquer les fichiers piégés de la vue sur l’interface Web, tout en les laissant exposés lorsqu’ils sont saisis par l’API. Une fois que le logiciel malveillant a atteint un développeur populaire, il a vraiment commencé à décoller.

Il semble que le premier des fichiers .jar malveillants remonte à la mi-avril, il faudra donc peut-être un certain temps pour découvrir tous les endroits où ce malware s’est propagé. Il a été remarqué pour la première fois le 1er juin et une enquête a été lancée, mais l’histoire n’a été rendue publique que le 7. Les choses ont évolué rapidement et les empreintes digitales des logiciels malveillants ont été ajoutées à Windows Defender parmi d’autres scanners. Cela aide énormément, mais la solution la plus sûre consiste à éviter de télécharger quoi que ce soit Minecraft liés pendant quelques jours, tandis que toute la chaîne d’outils est inspectée. S’il est trop tard et que vous avez récemment gratté cette démangeaison de voxel, cela vaut peut-être la peine de jeter un coup d’œil rapide aux indicateurs de compromis (IoC).

MOVEit

Le système de transfert de fichiers MOVEit est activement exploité par un zero-day qui est apparu pour la première fois le 27 mai. La faille initiale est l’injection SQL, et lorsqu’elle est combinée avec d’autres faiblesses, elle permet une compromission complète du système MOVEit. La faille a été corrigée le 31, mais plusieurs grandes entreprises et cibles gouvernementales ont été touchées par des attaques.

Les chercheurs de Huntress ont reconstitué à quoi ressemble réellement l’attaque. Il semble que l’attaquant derrière l’exploitation active soit le groupe de rançongiciels Clop, également suivi par Microsoft sous le nom de Lace Tempest. Je vous ai dit que les nouveaux noms d’acteurs menaçants de Microsoft seraient hilarants.

Microsoft attribue des attaques exploitant la vulnérabilité CVE-2023-34362 MOVEit Transfer 0-day à Lace Tempest, connu pour ses opérations de ransomware et son site d’extorsion Clop. L’acteur de la menace a utilisé des vulnérabilités similaires dans le passé pour voler des données et extorquer des victimes. pic.twitter.com/q73WtGru7j

– Microsoft Threat Intelligence (@MsftSecIntel) 5 juin 2023

Triangulation

Les chercheurs de Kaspersky ont trouvé des indicateurs de quelque chose de nouveau infectant les appareils iOS. Ce logiciel malveillant a été détecté via un trafic réseau suspect provenant d’iPhones et semble être une boîte à outils APT complète. Une fois qu’ils ont su quoi rechercher, des signes de ce kit de malware ont pu être détectés en 2019. Cela semble être une infection non persistante, où un redémarrage supprime le malware. Ce qui est particulièrement intéressant, c’est que les journaux du réseau ont montré que des appareils individuels étaient réinfectés.

Le vecteur d’infection de ce malware semble être CVE-2022-46690, déclenché avec une pièce jointe iMessage. Il s’agit d’un exploit en 0 clic, mais il n’a été observé qu’infectant les appareils iOS 15.7 et plus anciens. Cependant, avec une campagne sophistiquée, il est tout à fait possible que d’autres exploits soient utilisés pour d’autres cibles.

Mises à jour LastPass

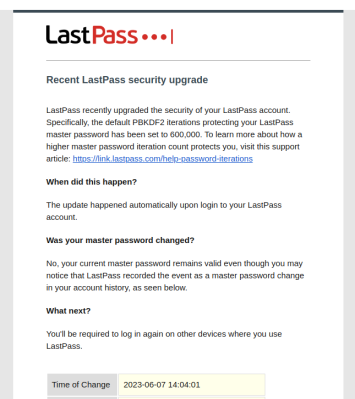

Si vous avez accroché à LastPass, vous avez peut-être remarqué quelque chose d’étrange cette semaine, lorsque nous étions tous déconnectés de nos comptes LastPass avec une mise à jour. La grande nouvelle ici est que LastPass a finalement poussé tout le monde à 600 000 itérations de PBKDF2, la fonction de hachage utilisée pour rendre le craquage de mot de passe beaucoup plus difficile.

Bits et octets

En parlant de mots de passe, RedTeam Pentesting a trouvé une faille de gestion des mots de passe dans le PBX STARCACE et a profité de l’occasion pour donner une leçon générale sur la bonne gestion des mots de passe. Ne pas divulguer la punchline, mais stocker un hachage de mot de passe est moins utile lorsque vous utilisez la mauvaise fonction de hachage et lorsque le hachage lui-même peut être utilisé comme mot de passe.

Google a corrigé un bogue dans le pilote GPU Android Mali qui était sous exploitation active. Ce problème, CVE-2022-22706, semble n’avoir été utilisé que contre les téléphones Samsung, mais il est bon de voir le correctif enfin atterrir sur Android proprement dit.

Et du côté du navigateur, les équipes de sécurité de Google ont également été occupées, fixant un jour zéro dans Google Chrome. CVE-2023-3079 est un bogue de confusion de type dans le moteur Chrome JavaScript. Comme c’est normal pour Google, plus de détails sur la vulnérabilité et la campagne sont actuellement inconnus.

Et la semaine dernière, nous avons couvert la nouvelle déconcertante selon laquelle Gigabyte avait accidentellement laissé une porte dérobée dans sa fonctionnalité de mise à jour du pilote Windows. La bonne nouvelle est qu’une mise à jour est déjà arrivée pour résoudre le problème. Les correctifs semblent prometteurs, ajoutant une vérification de signature pour les fichiers en question, ainsi que l’activation de la vérification des certificats pour les téléchargements HTTPS en question. C’est probablement toujours une bonne idée de désactiver les options de téléchargement de l’APP Center dans votre BIOS. Mais nous devons reconnaître que cette mise à jour a été expédiée en un temps record. Alors pour ça, bravo GIGABYTE.